Warum IT-Reife der Schlüssel zur Cyberresilienz ist

Mit der Umsetzung der NIS2-Richtlinie rückt die IT-Sicherheit in Unternehmen stärker denn je in den Fokus. Investitionen in Security-Tools, neue Richtlinien und technische Schutzmaßnahmen stehen auf der Tagesordnung. Doch damit die Umsetzung nicht nur ein Papiertiger bleibt und einen Mehrwert bietet, wird ein entscheidender Erfolgsfaktor dabei oft übersehen: die Reife der eigenen IT-Organisation als Fundament.

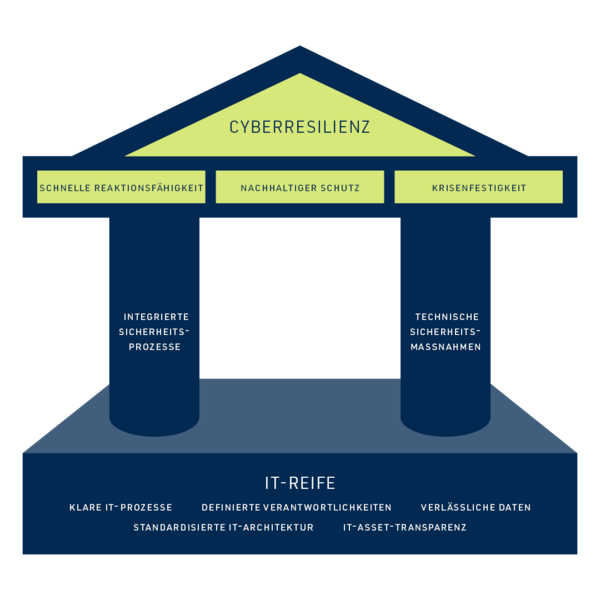

Denn nur wer über klare Prozesse, valide Daten und eine belastbare IT-Systemarchitektur verfügt, kann Sicherheitsmaßnahmen wirksam und nachhaltig umsetzen. IT-Reife ist keine Kür – sie ist Pflicht, wenn es um Cyberresilienz geht.

Cyberresilienz umfasst heute mehr als nur reaktive und proaktive Sicherheitsmaßnahmen. Sie bedeutet auch, Abhängigkeiten und Komplexität zu reduzieren sowie flexibel auf Veränderungen reagieren zu können.

Bedrohungslage: Cyberangriffe als neue Normalität

Cyberkriminalität ist längst kein Ausnahmefall mehr. Laut Bitkom waren 2024 rund 74 % der deutschen Unternehmen von Datendiebstahl betroffen. Der wirtschaftliche Schaden: 178,6 Milliarden Euro.

Ob Ransomware, Phishing oder gezielte Angriffe auf kritische Infrastrukturen – die Bedrohungslage spitzt sich zu. Und auch der Ausblick auf 2025 zeigt, dass Unternehmen ihre Sicherheitsvorkehrungen nicht nur verstärken, sondern auch strukturell absichern müssen.

Cyberresilienz wird zur Grundvoraussetzung. Und diese beginnt nicht bei technischen Tools, sondern in den Strukturen der IT selbst.

IT-Reife als Fundament jeder Sicherheitsstrategie

In der Praxis zeigt sich immer wieder: Unternehmen möchten ein effizientes Sicherheitsmanagement implementieren oder ISO-Normen erfüllen, jedoch fehlt das Fundament, um diese tragen zu können.

Sicherheitsmaßnahmen können nur dort greifen, wo Prozesse klar definiert, Verantwortlichkeiten geregelt und Daten konsistent verfügbar sind. In unreifen IT-Umgebungen scheitern viele Sicherheitsprojekte an genau diesen Basics.

Ein ISMS (Informationssicherheits-Managementsystem) entfaltet seine volle Wirkung nur auf einer soliden Prozesslandschaft. Deshalb analysieren wir bei HiSolutions zunächst die IT-Reife unserer Kunden, bevor wir mit der Umsetzung beginnen.

Transparenz über IT-Assets: Der erste Schritt zur Kontrolle

Ein häufig unterschätzter Schwachpunkt ist der fehlende Überblick über die eigene IT-Landschaft. Ohne beispielsweise eine vollständige und aktuelle Configuration Management Database (CMDB) wird die Risikobewertung zum Stückwerk.

Veraltete Systeme, Schatten-IT oder unzureichende Dokumentation sind nicht nur ein Betriebsrisiko – sie bieten potenziellen Angreifern offene Flanken. Unternehmen müssen viele Themen im Blick haben, doch Angreifern genügt oft eine einzige Schwachstelle.

Die Lösung beginnt mit einem sauberen IT-Inventar, verlässlicher Asset-Dokumentation über Hard- und Software sowie der Integration dieser Informationen in Sicherheitsprozesse. Nur wer weiß, woraus die Gesamtheit der IT besteht, kann fundiert über Sicherheitsmaßnahmen entscheiden.

Standardisierung stärkt Cyberresilienz

Eine durchdachte, einheitliche IT-Systemarchitektur ist der Schlüssel zu schnellerer Reaktionsfähigkeit in Notfällen. Durch Prinzipien wie „Security by Service Design“ werden Sicherheitsanforderungen frühzeitig im Architektur- und Service Design verankert und schaffen die Voraussetzung für robuste und resiliente Sicherheitsstrukturen. Dadurch hebt sich der durchschnittliche Reifegrad der Sicherheit über das notwendige Mindestmaß hinaus und ermöglicht eine proaktive statt einer rein reaktiven Sicherheitskultur.

Das bedeutet auch: weniger Komplexität, klar definierte Zuständigkeiten und etablierte Abläufe, auf die man sich besonders im Krisenfall verlassen kann.

Unternehmen, die in die Standardisierung ihrer IT-Architektur investieren, schaffen nicht nur Effizienz, sondern verbessern aktiv ihre Widerstandsfähigkeit. Denn eine klar strukturierte IT ermöglicht schnelles Handeln im Ernstfall.

Integrierte Sicherheitsprozesse brauchen stabile Abläufe

Ein ISMS kann nur dann Wirkung entfalten, wenn es in stabile IT-Prozesse eingebettet ist. In der Realität scheitert die Umsetzung oft daran, dass Sicherheitsprozesse nicht in bestehende Strukturen integriert werden können.

Fehlende Prozessdokumentation, uneinheitliche Vorgehensweisen und unklare Verantwortlichkeiten machen Sicherheitsrichtlinien wirkungslos. Erst eine robuste Prozesslandschaft schafft die Basis für ein wirksames ISMS sowie verlässliche und auditierbare Sicherheitsmaßnahmen.

Datenqualität – oder: Warum schlechte Daten teure Entscheidungen verursachen

Ob bei der Bewertung von Risiken, der Einhaltung regulatorischer Anforderungen oder der Planung von Investitionen – alle Entscheidungen beruhen auf Daten. Doch nur eine reife IT-Organisation stellt sicher, dass diese Daten:

- aktuell,

- vollständig,

- konsistent und

- normgerecht

vorliegen. Ohne belastbare Daten sind Sicherheitsmaßnahmen nicht mehr als gut gemeinte Annahmen. Die IT-Reife schafft durch verlässliche Prozesse eine belastbare Informationsgrundlage, auf der Unternehmen schnell, gezielt und nachhaltig reagieren können.

Fazit: IT-Reife ist der strategische Hebel für Cyberresilienz

Cyberresilienz beginnt nicht mit Firewalls oder Antivirensoftware – sondern mit der Reife Ihrer IT.

Wenn Prozesse funktionieren, Daten konsistent und Verantwortlichkeiten geklärt sind, dann entfalten Sicherheitsmaßnahmen ihre volle Wirkung. Nur mit einer reifen IT-Organisation lassen sich Standards wie NIS2 oder ISO 27001 effektiv und dauerhaft umsetzen, anstatt sie nur formal zu erfüllen.

IT-Reife ist kein Nice-to-have: Sie ist der entscheidende Faktor für nachhaltige Sicherheit.

Jetzt handeln: Ihre Roadmap zur resilienten IT

Cyberresilienz beginnt mit einer starken, reifen IT-Organisation – doch wo steht Ihre Organisation heute? Ob Sie Ihre Governance-Strukturen optimieren, Prozesse standardisieren oder Ihre IT-Organisation strategisch weiterentwickeln möchten: Wir unterstützen Sie mit einem ganzheitlichen Beratungsansatz.

Verschaffen Sie sich einen Überblick über unsere Leistungen im Bereich IT-Organisation und Governance und erfahren Sie, wie wir Sie bei der Entwicklung einer leistungsfähigen, resilienten IT unterstützen können.

Autoren

Selim Derkorn ist Berater für IT-Organisation und Strategie mit langjähriger Erfahrung in IT-Management und Informationssicherheit. Er unterstützt Unternehmen bei der strategischen Ausrichtung ihrer IT, insbesondere an der Schnittstelle zwischen IT-Management und Informationssicherheit. Seine Laufbahn begann 2017 im Bereich Penetration Testing und Security Operations Center (SOC). Heute begleitet er Organisationen bei der Entwicklung resilienter IT-Strukturen, mit einem besonderen Fokus auf Krisen- und Risikomanagement sowie Cyberresilienz.

https://www.linkedin.com/in/selimderkorn/

Niko Perissanidis ist Arbeits- und Organisationspsychologe mit Schwerpunkt auf Organisationsentwicklung und -beratung. Er begleitet Organisationen bei Veränderungsprozessen – von der strategischen Ausrichtung über Governance-Strukturen bis hin zur Umsetzung im Managementalltag. Seine Expertise liegt im Aufbau leistungsfähiger IT-Organisationen und der Gestaltung resilienter Strukturen. Mit einem psychologischen Hintergrund und Zertifizierungen in agilen Methoden, ITIL, systemischem Coaching und Change Management verbindet er technische und menschliche Perspektiven zu einem ganzheitlichen Beratungsansatz.