Cybersecurity

Penetrationstests / Technische Audits

Flexible, branchenspezifische und Individuelle Penetrationstests (Webanwendungen, APIs, Infrastruktur, OT/Steuerungsanlagen, Red-Teaming, Social Engineering)

- Ganzheitliche Schwachstellenanalyse

- Zertifizierte Expertise: BSI-zertifizierte IT-Security-Experten, ISO 27001/9001 zertifiziert

- Sensible Behandlung Ihrer Daten – alle Prüfer direkt aus unserem eigenen Team (kein Near-/Offshoring)

Unser Spezialisten-Team führt seit vielen Jahren technische Sicherheitstests durch. In der Rolle eines fiktiven Angreifers prüfen wir vorhandene IT-Infrastrukturen und Anwendungen von außen und innen. Dabei setzen wir Tools ein, wo sie Arbeitsschritte erleichtern, fokussieren uns aber auf die Kreativität der Prüfer in manuellen Tests.

Möchten Sie Ihre IT-Sicherheit gezielt stärken und erfahren, wo die größten Risiken liegen?

Unsere erfahrenen IT-Security-Expertinnen und -Experten stehen Ihnen in kostenlosen Sprechstunden Rede und Antwort – unverbindlich, persönlich und auf Ihr Unternehmen zugeschnitten. Wählen Sie einfach einen unserer buchbaren Slots.

Nach Ihrer Terminwahl erhalten Sie eine sofortige Bestätigung per E Mail inklusive aller relevanten Details wie Meeting-Link oder telefonische Zugangsdaten. In der Beratungszeit besprechen Sie direkt mit unseren Experten Ihr Thema – sei es Penetration Testing, Security-Audit, Cloud-Architektur, Incident Response oder SOC-Einrichtung. Sie profitieren von praxisorientierten Empfehlungen und klaren nächsten Schritten, die Sie direkt umsetzen können. Unsere Expertinnen und Experten bringen langjährige Erfahrung, branchenrelevante Zertifizierungen (BSI zertifizierte IS-Pentester, CISSP, OSCP, ISO 27001 Auditor u. a.) und ein tiefes Verständnis für Anforderungen aus dem öffentlichen Sektor und Industrie mit.

Die IT-Sicherheitszertifizierung bescheinigt uns Kompetenz

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat uns als erstes Unternehmen in Deutschland auf der Grundlage einer Prüfung der Sicherheitsvorkehrungen im Unternehmen und des Qualitätsmanagements sowie der fachlichen Qualifikation zertifiziert, und zwar sowohl für den Geltungsbereich Informationssicherheitsrevision und -beratung als auch für die Durchführung von Penetrationstests.

BSI zertifizierte Penetrationstester

Als BSI-zertifizierter Anbieter von Penetrationstests decken wir eine Vielzahl von Prüfszenarien ab, in denen die Sicherheit von IT-Systemen, Anwendungen und Netzen geprüft wird. Das Spektrum reicht dabei von Webanwendungen über Büronetze bis hin zu Steuerungsanlagen und Leitnetzen. Zur qualifizierten Durchführung von Penetrationstests beschäftigt die HiSolutions AG mehrere BSI zertifizierte Penetrationstester, sodass die Leistung immer vom Unternehmen selbst erbracht wird (kein Nearshoring/ Offshoring). Diese Zertifizierungen bilden neben dem Nachweis der fachlichen Eignung auch die Grundlage für die Erlaubnis zur Prüfung von Online-Kfz-Diensten (i-Kfz), Online-Wahlen (nach BSI-TR-03162) und beispielsweise Smartmeter-Gateways.

Zertifizierung unseres Qualitäts- und Sicherheitsmanagementsystems

Wir verfügen weiterhin über eine Zertifizierung unseres Qualitätsmanagementsystems (ISO 9001) und unseres IT-Sicherheitsmanagementsystems (ISO 27001 auf Basis von IT-Grundschutz). Dies bestätigt, dass wir auch im eigenen Haus ein hohes Sicherheitsniveau umgesetzt haben und aufrecht erhalten – damit die Ergebnisse unserer Tests nicht in falsche Hände gelangen.

Der Penetration Test prüft Ihre IT-Sicherheit

Das Ziel eines Penetration Tests besteht in der Feststellung von Schwachstellen in Ihrer IT-Infrastruktur, um die IT-Sicherheit in Ihrer Organisation zu erhöhen. Unsere Penetrationstester überprüfen beispielsweise Ihre Computer, Server, Netzwerke und Webanwendungen auf Sicherheitslücken. Wo geeignet, werden Pentests noch durch technische Audits oder Interviews mit Ansprechpartnern ergänzt, um einen umfangreicheren Überblick über das Sicherheitsniveau zu erhalten. Sowohl die technische als auch menschliche und organisatorische Verwundbarkeit wird im Rahmen von IT-Sicherheitschecks auf den Prüfstand gestellt. Mit einem ausführlichen Prüfbericht dokumentieren wir Ihren Status quo und geben Ihnen alle Informationen an die Hand, welche Sie zur Behebung der identifizierten Schwachstellen benötigen.

Unsere Pentest-Experten als Unterstützung für Ihre Cyber-Sicherheit

Die eingesetzten Spezialisten verfügen über fundierte Kenntnisse von Sicherheitsmechanismen und Angriffstechniken. Dabei decken wir nicht nur die „klassische“ Office-IT umfassend ab, sondern können auch Steuerungs- und Leitsysteme, Anlagen und eingebettete Systeme prüfen, z. B. in der Medizintechnik, der Fertigung oder Versorgungsnetzen.

Unsere Spezialisten bringen aber auch praktische Erfahrungen aus dem Systembetrieb oder der Anwendungsentwicklung mit und richten ihre Empfehlungen zur Erreichung eines State-of-the-Art-Sicherheitsniveaus daher auf praktikable Lösungen aus.

Durch unsere umfassende Tätigkeit in der Cyber-Response können wir die Relevanz von erkannten Schwachstellen realistisch einschätzen und sinnvolle Prioritäten für die Maßnahmenumsetzung vorschlagen. Unsere Expertise und unsere Prüfmethoden, die unsere eigenen Erfahrungen mit internationalen Standards wie den Empfehlungen des OWASP-Projektes oder den Durchführungsempfehlungen des BSI für Penetrationstests verbinden, haben wir mit unserer Zertifizierung als Anbieter von Penetrationstests durch das BSI unter Beweis gestellt.

Leistungsübersicht Pentests und technische Audits

Mit der Anzahl und Komplexität von Angriffsverfahren bei Cyberangriffen wächst auch die Zahl möglicher Schwachstellen und Prüfobjekte. Machen Sie sich gerne ein erstes Bild von unseren Leistungen und unserem Vorgehen, bevor Sie unsere Experten kontaktieren.

Unsere Leistungsübersicht gibt Ihnen einen Überblick über unsere Prüfprogramme und Leistungsumfänge – vom Cybersercurity-Basis-Check bis zum Red-Teaming. Dort finden Sie auch Projektvorschläge für mögliche Fragestellungen hinsichtlich einer Sicherheitsprüfung Ihrer technischen und organisatorischen Maßnahmen.

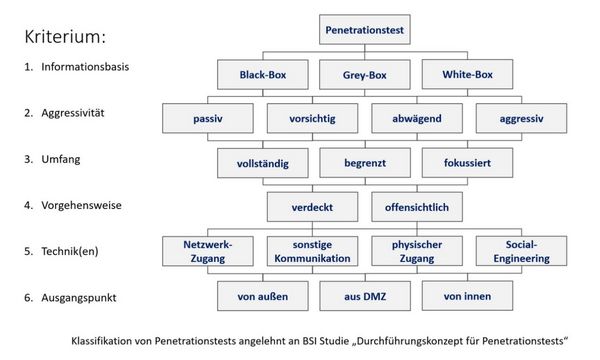

Übersicht der Kriterien von Pentests

Wir orientieren uns bei Penetrationstests an den Richtlinien des Bundesamtes für Sicherheit in der Informationstechnik (BSI) wie dem BSI-Modell für Pentests oder Studien zu IS-Penetrationstests und IS-Webchecks. Gleichzeitig verwenden wir Elemente aus Richtlinien wie OSSTMM (Open Source Security Testing Methodology Manual), OWASP WSTG (Web Security Testing Guide) oder beispielsweise NIST SP800-115 und passen diese an Ihre spezifischen Anforderungen und Branchenstandards an. Generell bilden die folgenden Kriterien die Grundlage unserer Arbeit und bei der Zusammenstellung des passenden Penetrationstests:

Wie wird getestet? (Informationsbasis)

Black-Box-Test

Bei einem Black-Box-Test kennt der Penetrationstester lediglich die Zieladresse. Hiermit wird ein typischer Angreifer simuliert, der nur wenig Kenntnisse über das Zielsystem hat.

White-Box-Test

Hingegen verfügt der Prüfer bei einem White-Box-Test über umfangreiche Informationen wie interne IP-Adressen und benutzte Soft- und Hardware der zu testenden IT-Systeme.

Grey-Box-Test

Der Grey-Box-Test ist, wie der Name erwarten lässt, eine Kombination der beiden zuvor genannten Tests. Der Penetrationstester erhält bereits einige Informationen, wie beispielsweise Anmeldedaten, und analysiert die weiteren Informationen selbständig. Dies ist die am häufigsten angewendete Testart und bildet einen guten Kompromiss zwischen Kosten, Geschwindigkeit, Aufwand und zuverlässigen Ergebnissen.

Was wird getestet? (Techniken)

IT-Infrastruktur-Penetrationstest

Der IT-Infrastruktur-Penetrationstest beinhaltet die Prüfung von Servern, Firewalls, WLAN-Netzen und VPN-Zugängen auf Sicherheitslücken. Infrastruktur-Pentests können sowohl für extern erreichbare Systeme über das Internet als auch interne Unternehmens- und Büro-Netzwerke durchgeführt werden. Interne Penetrationstests, welche einen Angreifer simulieren, der Zugriff auf ein Endgerät oder Mitarbeiterkonto erhalten hat, liefern dabei oft besonders wichtige Erkenntnisse für eine Defense-in-Depth-Sicherheitsstrategie. Sie erlauben auch eine tiefgehende Analyse der Active-Directory-Strukturen in Windows-Umgebungen und der Vernetzung von Standorten, Systemen und Konten.

Webanwendungs-Penetrationstest

Mit Webanwendungs-Penetrationstest testen wir beispielsweise Homepages, Webshops und Portale für die Kundenverwaltung. Für Penetrationstests von Webanwendungen hält das Open Web Application Security Project (OWASP) hilfreiche Dokumente und Pentest Tools bereit. Insbesondere die besonders häufigen Schwachstellen der sogenannten OWASP Top-10 finden daher bei Web-Pentests Beachtung, die Prüfungen werden aber keinesfalls darauf limitiert.

Applikations- oder API-Tests

In Applikations- oder API-Tests prüfen wir Anwendungen und Programmierschnittstellen. Zusätzlich zu den Prüfungen an den Live-Systemen können auch der Quellcode (Code-Review) und die Konfiguration der Komponenten untersucht werden. Mit diesen Offline-Untersuchungen finden wir Schwachstellen in der Architektur, im Design und in der Implementierung der Anwendungen. Web-API-Pentests und Quellcode-Reviews werden besonders häufig bei der Untersuchung von mobilen Android- und iOS-Apps in Kombination angewendet. In Architektur-, Dokumentations- und Organisationsaudits werden auch übergreifende Aspekte der IT- und IT-Sicherheits-Organisation und Struktur betrachtet.

Red-Teaming und Social-Engineering

Im Rahmen von Red-Teaming-Szenarien oder separaten Projekten können Penetrationstests durch Social-Engineering-Komponenten erweitert werden. Wir versuchen hier beispielsweise durch Fake-Profile, Fake-Mails und Telefonate Zugriff auf interne Informationen und Log-in-Daten zu erhalten. Die Auswahl der verwendeten Methoden wird dabei immer vorab mit Ihnen und allen relevanten internen Stellen (z. B. Datenschutz) abgestimmt.

Von wo wird getestet? (Ausgangspunkt)

Externer Penetrationstest

Beim externen Penetrationstest werden vom Internet aus öffentlich erreichbare Bereiche eines Netzwerks untersucht. Unsere Pentester schauen mit der Brille eines externen Angreifers auf Ihr System und erraten teilweise interne Strukturen, um in Ihre IT-Umgebung einzudringen. Dabei bewegen Sie sich selbstverständlich nur innerhalb des abgestimmten Test-Scopes.

Interner Penetrationstest

Hingegen haben unsere Tester beim internen Penetrationstest bereits Zugang zur inneren Infrastruktur Ihres Netzwerks. Wir empfehlen in der Praxis ein solches Vorgehen in Anlehnung an den sogenannten „Assume-Compromise“-Ansatz. Dieser basiert auf der Annahme, dass irgendwann ein IT-System oder Benutzerkonto kompromittiert wird, und dies somit einen geeigneten Ausgangspunkt oder Zwischenschritt einer Untersuchung bildet. Eine Kompromittierung kann beispielsweise durch 0-Day-Schwachstellen in externen Anwendungen, erfolgreiche Phishing-Angriffe oder schadhafte Software-Updates erfolgen und lässt sich insbesondere in diesen Fällen nicht zuverlässig verhindern. Daher fokussiert sich die Untersuchung in internen Pentests auch auf die späteren Phasen des Angriffs-Lebenszyklus, um eine realistische aber auch wirtschaftliche Risikoprüfung in der Tiefe zu ermöglichen.

Rechtliche Voraussetzungen für Pentesting

Vor der Durchführung eines Penetrationstests ist die Zustimmung des zu testenden Unternehmens unabdingbar. Ohne die Einwilligung sind die Pentests rechtswidrig und stellen eine Straftat dar. Der Test darf sich nur auf Objekte beziehen, die eindeutig zum zu testenden Unternehmen gehören oder für die durch zusätzliche Absprachen eine Erlaubnis vorliegt. Die IT-Systeme Dritter, wie beispielsweise Cloud-Services, dürfen nicht ohne deren zusätzliche Zustimmung getestet werden. Es bietet sich daher an, die Möglichkeit zur Durchführung von Pentests und Sicherheitsprüfungen bereits im Vorfeld vertraglich mit Drittanbietern und Dienstleistern zu regeln oder zumindest die Vorgehensweise zu klären. Gerne unterstützen wir Sie bei der Abstimmung, beispielsweise mit detaillierten Erklärungen zur technischen Vorgehensweise bei eventuellen Rückfragen.

Wie ein Pentest abläuft: Unsere Best Practices

1. Vorgespräch und Kalkulation

Vor Beginn eines Projekts ermitteln wir gemeinsam mit Ihnen Ihr Gefährdungspotenzial und stimmen darauf basierend den Umfang unserer Prüfungen ab. Besonders gefährdete Systeme, zum Beispiel extern erreichbare Webanwendungen, prüfen wir entsprechend vertieft. Unsere erfahrenen Pentester unterstützen Sie bei der Planung geeigneter Tests, damit sichergestellt ist, dass unsere in einem umfangreichen Prüfbericht dokumentierten Ergebnisse es Ihnen ermöglichen, Ihre IT-Security bestmöglich zu verbessern.

Wir als Pentest-Anbieter kalkulieren die Kosten anhand der Größe und Komplexität der Prüfgegenstände und Netzwerke, der Lizenzgebühren für eingesetzte Scan-Tools, der gewünschten Ausprägung der Tests und gegebenenfalls dem Aufwand für einen Nachtest. Gerne beraten wir Sie in einem persönlichen Gespräch, besprechen alle Faktoren und erstellen Ihnen ein passendes Angebot.

2. Vorbereitung

In der Vorbereitungsphase legen wir mit Ihnen die Ziele und den Testaufbau fest und stimmen die zu verwendenden Methoden ab. Je nach Testart unterscheiden sich die Vorgehensweisen bei den Penetrationstests teilweise erheblich. Alle haben aber gemeinsam, dass sie in ein stufenweises Vorgehen gegliedert sind, wobei sich einzelne Schritte während des Tests wiederholen können. Genauere Informationen zu den Testarten besprechen unsere Prüfer mit Ihnen bereits, wenn ein Angebot erstellt wird, oder spätestens, wenn der genaue Testrahmen festgelegt wird.

Im Interview mit den IT-Verantwortlichen beleuchten wir sicherheitskritische Betriebsprozesse. Dabei verfolgen wir stets das Ziel, von den im Test erkannten Symptomen auf die Ursachen zu schließen und mit unseren Empfehlungen an der richtigen Stelle anzusetzen, um die Sicherheit dauerhaft zu verbessern.

Je nach den individuellen Anforderungen, die Ihr IT-System und Ihre Infrastruktur voraussetzt, stellen wir den Pentest in Abstimmung mit Ihnen zusammen. Hierbei unterscheiden wir in einzelnen Testschritten, ob es sich um die reine Informationsbeschaffung oder aktive Eindringversuche handelt. Unsere erfahrenen Pentester und Prüfer stellen gemeinsam mit Ihnen so einen bestmöglichen Prüfplan zusammen, welcher die besonders risikobehafteten Systeme und Schnittstellen in den Fokus stellt.

3. Informationsbeschaffung

In der anschließenden Informationsbeschaffungsphase sind unsere IT-Sicherheitsspezialisten damit beschäftigt, innerhalb des gewählten Prüfungsrahmens möglichst viele Informationen über Ihre Systeme, Anwendungen und Geräte zu sammeln. Diese können, je nach Testart, noch um Informationen und Risiken ergänzt werden, welche Sie bereits im Vorfeld ermittelt haben. Im Anschluss erfolgt deren Analyse und Bewertung mit der Ermittlung des individuellen Gefahrenpotenzials, bevor mit den tatsächlichen Eindringversuchen (Penetration) begonnen wird.

4. Gezielte Angriffsversuche

Nun werden gezielt Angriffsversuche gegen die Testgegenstände durchgeführt, welche das Ziel haben, durch praktische Tests Schwachstellen aufzudecken. Das Penetration Testing wird zu einem großen Teil manuell durchgeführt, um das Vorgehen eines echten Angreifers möglichst gut abzubilden. Unsere Pentester und technischen Auditoren untersuchen die Konfiguration von Sicherheitssystemen und IT-Komponenten oder prüfen den Quellcode kritischer Anwendungen auf die korrekte Implementierung sicherheitsrelevanter Funktionen (Ein- und Ausgabebehandlung, Kryptographieeinsatz usw.). Durch simulierte Angriffe decken wir in Penetrationstests Schwachstellen und Konfigurationsfehler auf und dokumentieren diese so, dass unser Prüfbericht sie später bestmöglich bei der Behebung unterstützen kann.

Je nach Testgegenstand und Abstimmung kommen Phasen der Berechtigungsausweitung (Privilege Escalation), lateraler Bewegung zwischen Systemen (Lateral Movement) und der Entwicklung von Exploits hinzu. Die genauen Bestandteile werden stets risikobasiert und in Abstimmung mit Ihnen gewählt, erweitert und auf das konkrete Szenario angepasst.

5. Auswertung und Bericht

Im abschließenden Bericht dokumentieren wir alle Ergebnisse, deren Auswirkungen und unsere Vorgehensweise ausführlich und machen Lösungsvorschläge für gefundene Schwachstellen. Ein zusätzliches Management-Summary bietet auf einen Blick einen schnellen, aber umfassenden Überblick über die Ergebnisse. Alle unsere Prüfberichte werden manuell durch Mitarbeitende aus dem jeweiligen Prüfteam erstellt. Hier legen wir viel Wert auf Detailtreue, Nachvollziehbarkeit und Verständlichkeit. Sie erhalten von uns keine automatischen, unverständlichen Tool-Exporte sondern einen speziell auf Sie und das Projekt zugeschnittenen Prüfbericht.

Im Rahmen unseres Qualitätssicherungsprozesses wird jeder Bericht anschließend durch einen unbeteiligten Pentester geprüft, bevor er auf sicherem Wege an Sie versandt wird. So stellen wir unser hohes Qualitätsniveau sicher und können die Inhalte passgenau auf Ihr Unternehmen und den durchgeführten Pentest anpassen. Ziel ist es immer, dass Sie am Ende des Projekts den größtmöglichen Nutzen aus den Erkenntnissen und dem Bericht ziehen können.

6. Erst die Umsetzung unserer Lösungsvorschläge schafft Sicherheit

Die Dokumentation des Pentests beinhaltet immer Lösungsvorschläge zur Behebung der Schwachstellen. Mit diesen Vorschlägen können Sie und Ihre IT-Dienstleister die identifizierten Lücken schließen und die Systeme gegen echte Angreifer schützen. Zu den Maßnahmen zählen Updates, das Einpflegen von Korrekturen, die Abschaltung von unsicheren Systemen, das Durchführen von Konfigurationsänderungen oder auch Sensibilisierungs- und Schulungsmaßnahmen. Für Rückfragen zu den Empfehlungen stehen wir Ihnen auch nach dem Projekt gerne zur Verfügung.

7. Nachtest

Im Rahmen von Nachtests, bei denen gezielt die getroffenen Maßnahmen überprüft werden, können wir Sie zu einem späteren Zeitpunkt unterstützen und so als zusätzliche unabhängige Komponente die effektive Behebung der Schwachstellen verifizieren.

8. Mit regelmäßigen Pentests Hackern einen Schritt voraus sein

Die Angriffsmethoden sowie die getesteten IT-Infrastrukturen und Anwendungen werden stets weiterentwickelt. Aus dem Grund ist regelmäßiges Pentesting wichtig, um IT-Sicherheit in Ihrer Organisation zu gewährleisten und Ihre Daten vor Hackern zu schützen.

Die Schwachstellenanalyse ist als Oberbegriff zu verstehen und beinhaltet automatisierte und manuelle Test-Prozesse. Vulnerability- oder Security-Scans stellen den automatisierten Teil mithilfe von Schwachstellenscannern und speziell für den jeweiligen Anwendungsfall erstellten Hacking-Tools dar. Sie eignen sich, um in kurzer Zeit einen Überblick über die Angriffsoberfläche auch von relativ großen Umgebungen zu erhalten und diese kontinuierlich zu überprüfen.

Unter einem Penetrationstest verstehen wir die Durchführung von simulierten Angriffen, die sich am Verhalten echter Angreifer orientieren, mit dem Ziel, Schwachstellen und Möglichkeiten zum Umgehen von Sicherheitsmechanismen zu identifizieren. Im Gegensatz zu einem reinen Schwachstellen-Scan funktioniert der Penetrationstest mit einem großen Anteil manueller Informationsbeschaffung und gezielten manuellen Tests und basiert auf den Erfahrungen der Prüfer. Diese gründliche Vorgehensweise deckt so beispielsweise auch bisher unbekannte Sicherheitslücken, komplexe Kombinationen von Schwachstellen und Probleme, die sich aus der Verknüpfung von Systemen ergeben, auf.

Aus der Größe und Komplexität des Pentest ergibt sich der Preis für unsere Leistung. Der Umfang der Prüfgegenstände und Netzwerke, die Lizenzgebühren für eingesetzte Scan-Tools und die Ausprägung der Tests beeinflussen die Kosten. Gegebenenfalls kommt der Aufwand für Nachtests hinzu. In einem persönlichen Beratungsgespräch besprechen wir gemeinsam alle Kriterien und erstellen Ihr unverbindliches Angebot.

Welche Arten von Pentests gibt es? Pentests unterscheiden sich durch die Informationsbasis (Wie wird getestet?), den Ausgangspunkt (Von wo wird getestet?), und die Prüfgegenstände (Was wird getestet?):

Informationsbasis:

- Black-Box-Test

- White-Box-Test

- Grey-Box-Test

Ausgangspunkt:

- Externer Pentest

- Interner Pentest

Prüfgegenstände:

- IT-Infrastruktur-Penetrationstest

- Webanwendungs-Penetrationstest

- Applikations- oder API-Tests

- Red-Teaming und Social-Engineering

Der Unterschied besteht im Kenntnisstand über das Zielsystem. Beim Black-Box-Test kennt der Angreifer nur die Zieladresse und eventuelle öffentliche Informationen. Hingegen hat er beim White-Box-Test umfangreiche Informationen über die IT-Systeme. Wie der Name Grey-Box-Test erwarten lässt, verfügt der Pentester hier über begrenztes Wissen zur IT-Infrastruktur. Es handelt sich dabei um eine Mischform zwischen den beiden erstgenannten Arten, welche in der Praxis häufig ein wirtschaftliches und trotzdem ausreichend tiefgehendes Vorgehen ermöglicht.

Ihr Ansprechpartner

Denis Werner

Ob Penetrationstests, Red-Teaming oder Sicherheitsanalysen – gemeinsam finden wir die passende Prüfstrategie für Ihre IT-Umgebung. Lassen Sie uns sprechen – Ihre Sicherheit beginnt mit einem gezielten Test.

Denis Werner ist Senior Expert bei HiSolutions. Gemeinsam mit dem Security-Team ist er spezialisiert auf Penetrationstests, Red- und Purple-Teaming sowie Sicherheitsanalysen und führt Sicherheitsprüfungen sowie Incident Response-Einsätze durch.