Cybersecurity

Red Teaming

Wer sich mit den Themen Penetrationstest, Red-Teaming oder Schwachstellenbewertung auseinandersetzt, stellt schnell fest: Zahlreiche Quellen bieten eine Vielzahl unterschiedlicher Definitionen. Die oben genannten Begriffe werden in der Praxis nicht nur unterschiedlich verwendet, sondern auch häufig verwechselt oder missverständlich eingesetzt. Besonders der Begriff „Red-Teaming“ wird inflationär gebraucht, obwohl in vielen Fällen lediglich ein klassischer Penetrationstest oder ein automatisiertes Schwachstellenscanning gemeint ist.

Red-Teaming vs. Pentest vs. Schwachstellenscan

Red-Teaming

(Basierend auf den Test-Definitionen aus TIBER-EU (ECB zu TIBER-EU) und der Begriffsdefinition der „Red Team Exercise“ aus NIST)

Meist verdeckte Nutzung realistischer Taktiken, Techniken und Prozeduren (TTPs) unter Einsatz technischer, physischer und Social-Engineering-Komponenten. Ziel ist es, die Sicherheit bestehender Prozesse, Abwehrmaßnahmen und Systeme umfassend zu testen und zu verifizieren, indem sowohl technische als auch menschliche Schwachstellen berücksichtigt werden.

Pentest

(Basierend auf den Penetrationstestdefinitionen vom BSI und der „penetration testing“ Begriffsdefinition von NIST)

Angekündigte, breite und manuelle Prüfung zur Identifikation von Schwachstellen in Web-Anwendungen, Netzwerken, Infrastrukturen, …

Der Fokus liegt auf der Entdeckung technischer Sicherheitslücken in den getesteten Systemen.

Schwachstellenscan

(Basierend auf dem BSI Dokument „Ein Praxis-Leitfaden für IS-Penetrationstests“ und dem BSI Artikel zu „Open Vulnerability Assessment System“)

Automatisierte, breit angelegte Untersuchung von IT-Systemen zur Identifikation öffentlich bekannter Schwachstellen. Der Fokus liegt auf der schnellen und automatisierten Erkennung potenzieller Sicherheitslücken durch einen Abgleich mit Schwachstellendatenbanken, ohne manuelle Verifikation, Ausnutzung oder tiefergehende Analyse.

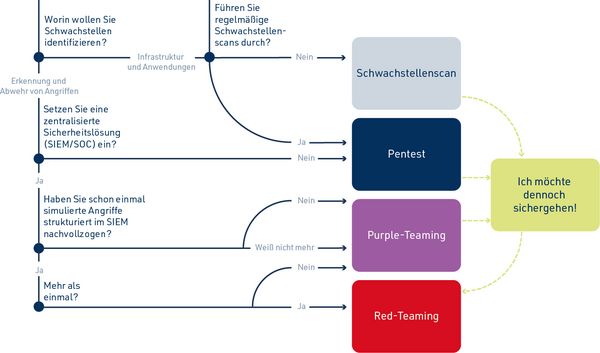

Welcher Ansatz passt zu ihrem Unternehmen

Die Wahl der richtigen Sicherheitsanalyse hängt stark von Ihrem aktuellen Sicherheitsniveau, den bestehenden Erfahrungen und Ihren Zielen ab. Im Folgenden haben wir eine grobe Übersicht bereitgestellt, die Ihnen dabei unterstützen soll die beste Lösung für Ihr Unternehmen zu finden.

Schwachstellenscan

Ein Schwachstellenscan ist ideal für Unternehmen, die einen ersten Überblick über ihre IT-Sicherheitslage gewinnen möchten. Automatisiert und breit angelegt, deckt der Scan bekannte technische Schwachstellen in Systemen und Netzwerken auf. Er eignet sich besonders für regelmäßige Sicherheitsprüfungen, zum Beispiel nach Software-Updates oder zur Erfüllung von Compliance-Anforderungen. Ziel ist es, die Angriffsfläche (Attack Surface) schnell und effizient zu reduzieren.

Penetrationstest

Ein Penetrationstest geht über den bloßen Scan hinaus: Sicherheitsexperten führen manuelle Prüfschritte durch, um Schwachstellen aufzudecken, die durch automatisierte Tools übersehen werden, und Schwachstellen auszunutzen oder zu kombinieren. Dieser Ansatz empfiehlt sich insbesondere vor Veröffentlichung einer neuen Webseite oder nach Änderungen in der IT-Infrastruktur. Auch hier steht die technische Schwachstellenidentifikation und Reduktion der Angriffsfläche im Vordergrund.

Red-Team

Ein Red-Team Assessment geht weit über klassische Tests hinaus: Es kombiniert technische Angriffe, physische Zutrittsversuche und Social Engineering, um die Wirksamkeit Ihrer technischen, organisatorischen und menschlichen Abwehrmaßnahmen ganzheitlich zu prüfen. Dieses Format richtet sich an Unternehmen mit fortgeschrittener Sicherheitsreife, die bereits Erfahrungen mit Penetrationstests gesammelt haben und ihre Reaktionsfähigkeit unter realen Bedingungen testen möchten.

Beispiel aus der Praxis: Schrittweise Sicherheitssteigerung in einem mittelständischen Unternehmen

Ein mittelständisches Unternehmen betreibt seit einigen Jahren eine interne sowie externe Infrastruktur. Nachdem ein befreundetes Partnerunternehmen Opfer eines gezielten Cyberangriffs wurde, wächst das Bewusstsein für mögliche Schwachstellen in der eigenen Umgebung.

Um einen fundierten Einstieg in die IT-Sicherheitsprüfung zu gewinnen, entscheidet sich das Unternehmen zunächst für einen automatisierten Schwachstellenscan. Dieser liefert eine schnelle Übersicht über bekannte Sicherheitslücken in den öffentlich erreichbaren Systemen und internen Netzwerken.

Der Scan deckt eine kritische Schwachstelle in einer öffentlich erreichbaren Anwendung auf. Um das tatsächliche Risiko besser einschätzen zu können, folgt ein gezielter Penetrationstest, bei dem verifiziert wird, dass die Schwachstelle ausgenutzt werden kann, um Zugriff auf sensible Kundendaten zu erlangen.

Das Unternehmen reagiert schnell, behebt die Schwachstelle und verbessert zusätzlich seine internen Sicherheitsprozesse. Um langfristig auf gezielte Angriffe vorbereitet zu sein, wird mittelfristig eine zentrale Sicherheitslösung auf Basis eines SIEM/SOC eingeführt und regelmäßige interne und externe Penetrationstests durchgeführt. Um einen guten Überblick über alle kritischen Bereiche zu erlangen, wird jährlich der Scope bzw. Fokus gewechselt.

Nach mehreren Penetrationstests verringert sich die Anzahl der Befunde, woraufhin entschieden wird, auch physische Angriffe gegen Standorte sowie Spear-Phishing Angriffe gegen zufällig ausgewählte Mitarbeitende in den Scope zu nehmen. Um zudem die Mitarbeitenden des Blue Teams durch die Konfrontation mit realistischen Angriffen zu schulen und die Erkennung solcher Angriffe zu verbessern, werden in regelmäßigen Abständen Purple-Teaming-Assessments durchgeführt.

Red-Team-Testmethodik und -Vorgehen

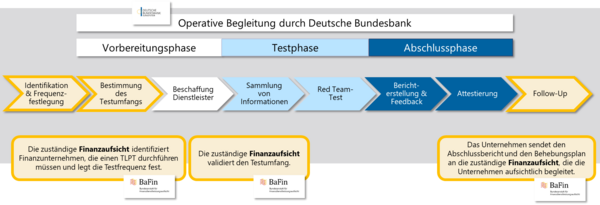

Das Vorgehen eines Red-Team-Assessments unterscheidet sich je nach Reifegrad und den gewünschten Schwerpunkten des Kunden teilweise stark. Um eine gemeinsame Basis zu schaffen, orientieren wir uns an der Herangehensweise von TLPT unter DORA bzw. an der Methodik von TIBER-EU und ist in grob 3 Phasen aufgeteilt:

Zusätzlich findet ein Workshop mit dem Blue-Team statt um Blue Team- und SIEM-Erkennungen gegen die tatsächlich durchgeführten Prüfschritte abzugleichen

Der Zeitaufwand hängt maßgeblich von der Anzahl und Vielfalt der gewählten Szenarien sowie deren Komplexität ab, zum Beispiel davon, ob ein opportunistischer oder ein gezielter Angreifer simuliert wird. Opportunistische Angriffe lassen sich mit geringerem Aufwand darstellen, liefern jedoch nur begrenzte Erkenntnisse in Bezug auf gezielte oder staatlich gesteuerte Angriffe. Der typische Gesamtprojektaufwand für einen gezielten Angreifer liegt erfahrungsgemäß bei mindestens 40 Personentagen (PT).

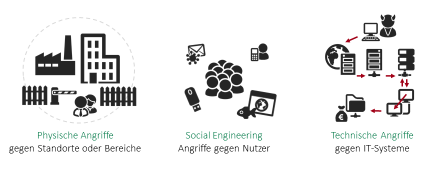

Welche Angriffsszenarien kommen infrage?

Ein Red-Team-Assessment simuliert gezielte Angriffe auf Ihr Unternehmen wie sie auch in der Realität von Cyberkriminelle, Hacktivisten oder staatliche Akteure erfolgen könnten. Dabei werden drei wesentliche Angriffsvektoren berücksichtigt:

Physische Angriffe gegen Standorte oder Bereiche

Physische Angriffe zielen darauf ab, sich vor Ort Zugang zu sensiblen Bereichen, Serverräumen oder Netzwerk-Infrastruktur zu verschaffen, etwa durch Ausnutzen schwacher Zutrittskontrollen, Social Engineering am Empfang oder einfach offene Türen.

In der Realität sind solche Angriffe häufig im Bereich der Beschaffungskriminalität (z. B. Diebstahl von Hardware oder Dokumenten) zu beobachten. Gelegentlich aber auch im Zusammenhang mit komplexeren IT-Angriffen, etwa im Fall Wirecard, bei dem laut Medienberichten eine Angreifergruppe vor Ort eine Telefon PIN ausgespäht hat oder bei WLAN-Angriffen von außen, wenn beispielsweise von einem benachbarten Gebäude versucht wird, in das interne Netzwerk einzudringen.

Social Engineering - Angriffe gegen Nutzer

Beim Social Engineering geht es darum, menschliches Verhalten gezielt auszunutzen, um Zugang zu Informationen oder Systemen zu erhalten. Besonders verbreitet und effektiv ist dabei Phishing, bei dem täuschend echten E-Mails versendet werden, die Mitarbeitende dazu verleiten sollen, vertrauliche Daten preiszugeben oder schädliche Dateien zu öffnen.

In der Realität ist das Einfallstor für Angreifende häufig ein Social-Engineering-Angriff, etwa durch Phishing-Mails mit angeblichen Sicherheitswarnungen, die Angst erzeugen und zu vorschnellen Reaktionen führen. So kann das Öffnen einer bösartigen Datei schnell zur vollständigen Kontrolle über das System des Nutzers führen und damit zum Zugang ins interne Netzwerk oder zu geschützten Bereichen.

Technische Angriffe gegen IT-Systeme

Technische Angriffe konzentrieren sich auf Schwachstellen in der IT-Infrastruktur. Dabei kann es um Sicherheitslücken in öffentlich erreichbaren Webanwendungen, veraltete oder vergessene interne Systeme oder auch um die Verwendung von Standard-Zugangsdaten in Cloud-Umgebungen gehen.

Die möglichen Angriffe sind aber bei weitem nicht auf diese Beispiele begrenzt. Die ausgenutzten Schwachstellen und Fehlkonfigurationen sind in der Realität so unterschiedlich, wie es auch die geprüften Unternehmen und ihre IT-Landschaft sind.

Eine sehr grobe Übersicht über mögliche Angriffstechniken lässt sich im MITRE ATT&CK Rahmenwerk finden: https://attack.mitre.org/

Mehrwert von Red-Teaming

Ein Red Team liefert nach dem Test einen strukturierten Bericht mit dem Ziel, bedrohungsbasierte Risiken besser zu verstehen und beheben zu können. Während der Tests hat das Blue-Team bereits die Möglichkeit Auffälligkeiten zu erkennen, darauf zu reagieren und auf dem Papier geplante Abläufe in augenscheinlich realistischen Situationen zu trainieren. Organisationen, die Red Teams sinnvoll einsetzen, müssen nicht erst aus einem echten Sicherheitsvorfall lernen. Durch eine individuell zugeschnittene Threat-Intelligence-Phase erhalten Sie ein klares Bild über relevante Angreifergruppen, die Ihr Unternehmen vorrangig ins Visier nehmen. Diese Erkenntnisse können Sie gezielt für die Anpassung interner Schulungen nutzen.

Durch die realistische Überprüfung Ihrer technischen und menschlichen Erkennungs-, Reaktions- und Behandlungs-Vorkehrungen, steigern Sie ihre operationelle Resilienz und verringern die Wahrscheinlichkeit bei einem echten Angriff unvorbereitet, unkoordiniert oder überfordert zu sein.

Im Gegensatz zu klassischen Penetrationstests verfolgt ein Red Team ein konkretes Ziel, zum Beispiel den Zugriff auf eine sensible Kundendatenbank oder das langfristige, unbemerkte Eindringen in interne Netzwerke, um vertrauliche Geschäftsgeheimnisse zu stehlen. Dabei geht es nicht darum, möglichst viele Schwachstellen zu identifizieren, sondern aufzuzeigen, wie ein realistischer und entschlossener Angreifer ein kritisches Unternehmensziel erreichen kann und welche Sicherheitsmechanismen er dabei überwinden würde.

Wie kann HiSolutions Sie dabei unterstützen?

HiSolutions hat in den über 30 Jahren ihres Bestehens eine große Anzahl an Unternehmen aus fast allen Branchen sowie zahlreiche Bundes- und Landesbehörden in Projekten unterstützt.

Besonders qualifizierte und mit den am Markt relevantesten Zertifizierungen ausgestattete Pentest- und Red-Teaming-Spezialisten bilden gemeinsam mit Social-Engineering- und Threat-Intelligence-Experten unser Team für Angriffssimulationen. Dieses Team ist verantwortlich für die Durchführung von Red- und Purple-Teaming-Einsätzen sowie Hacking-Simulationen in anspruchsvollen Umgebungen. Unsere eigene Forensik und Incident-Response-Abteilung hat mit jährlich über 500 bearbeiteten Vorfällen und 2000 abgearbeiteten PT einen fundierten Überblick über aktuelle Akteure und Angriffsmethoden und kann so die relevantesten Bedrohungen für Ihr Unternehmen bereitstellen, die in die Feinplanung der Red-Teaming-Tests fließen.

Unsere individuellen Lösungen und Berichte unterstützen Sie beim Verständnis von Risiken und geben ihnen maßgeschneiderte Empfehlungen und Unterstützung um diese zu beheben. Gerne können wir für Sie bei Bedarf einen Beispielbericht sowie relevante Referenzen aus den unterschiedlichsten Sektoren bereitstellen.

Dank unserer renommierten Expertise im Bereich des IT-Managements unterstützen wir Sie ebenso dabei, strukturierte Maßnahmen für Probleme aus beispielsweise den Feldern IT-Governance, Risikomanagement oder Compliance abzuleiten oder begleiten Sie gezielt bei den nächsten Schritten.

Als unabhängiger, externer Berater vertreibt HiSolutions keine Produkte und ist daher in Empfehlungen frei von eigenen oder fremden Verkaufsinteressen. Durch unsere langjährige Erfahrung verfügen wir dennoch über einen fundierten Überblick über die gängigsten Tools am Markt. Annahmen, Verzerrungen, Missverständnisse und Unglaube haben einen erheblichen Einfluss auf Sicherheitsversagen in IT-Umgebungen. Ein unvoreingenommenes Red Team hilft dabei, die Lücke zwischen dem „Ist-Zustand“ und dem „Soll-Zustand“ messbar zu machen und so die tatsächliche Wirksamkeit der Sicherheitsmaßnahmen objektiv zu bewerten.

Als deutscher Anbieter erfolgt keine Weitergabe Ihrer sensiblen Daten an Dritte. Des Weiteren setzen wir ausschließlich festangestelltes, geschultes Personal ein. Das Unternehmen verfügt auch über eine Zertifizierung seines Qualitätsmanagementsystems (ISO 9001) und seines IT-Sicherheitsmanagementsystems (ISO 27001 auf Basis von IT-Grundschutz).

Ihr Ansprechpartner

Denis Werner

Ob Penetrationstests, Red-Teaming oder Sicherheitsanalysen – gemeinsam finden wir die passende Prüfstrategie für Ihre IT-Umgebung. Lassen Sie uns sprechen – Ihre Sicherheit beginnt mit einem gezielten Test.

Denis Werner ist Senior Expert bei HiSolutions. Gemeinsam mit dem Security-Team ist er spezialisiert auf Penetrationstests, Red- und Purple-Teaming sowie Sicherheitsanalysen und führt Sicherheitsprüfungen sowie Incident Response-Einsätze durch.

Oder kontaktieren Sie uns via Formularanfrage