Ausfallrisiko Lieferkette: Warum DORA Ihr Third-Party Risk Management jetzt auf den Prüfstand stellt

Ausgangslage

Das Auslagern von Services, Daten und Prozessen verspricht viele Vorteile: . Unternehmen profitieren von Kosteneinsparungen, dem Zugang zu externem Know-how und Ressourcen, einer stärkeren Fokussierung auf ihre Kernkompetenzen sowie einer möglichen Verlagerung bestimmter Risiken. Gleichzeitig sind damit jedoch erhebliche Sicherheitsrisiken verbunden, die die erwünschten Vorteile dieser ausgelagerten (IKT-)Assets entgegenwirken können. Dazu zählen etwa der Verlust von Kontroll- und Steuerungsmöglichkeiten, der Verlust von internem Know-how, eine steigende Abhängigkeit von externen Dienstleistern sowie Gefahren für die Datensicherheit und die Verfügbarkeit wichtiger oder kritischer Funktionen.

Lieferantenausfälle und Cyber-Vorfälle gehören laut des Allianz-Risk-Barometers 20251 zu den häufigsten Ursachen für Geschäftsunterbrechungen. Die kurz aufeinanderfolgenden Ausfälle von AWS und Microsoft Azure im Oktober 2025 zeigen zudem, dass selbst Hyperscaler unabhängig von der Vorfallursache nicht vor längeren Downtimes geschützt sind.2 Weiterhin bleibt die IT-Bedrohungslage auf einem konstant hohen Niveau: Laut ENISA (European Union Agency for Cybersecurity) zählen Finanzunternehmen, speziell IT-Dienstleister, zu den Sektoren mit den meisten gemeldeten Vorfällen, da sie attraktive Ziele für Cyberangriffe sind und als Einfallstor für weitere Angriffe auf deren Kundinnen und Kunden genutzt werden.3

Die Problematik wird durch einen stark zentralisierten Markt verschärft, der von wenigen, meist US-amerikanischen Anbietern dominiert wird. Das zeigt die aktuelle Liste der Europäischen Finanzaufsichtsbehörden (European Supervisory Authorities, ESA)4: Von den 19 als kritisch eingestuften IKT-Drittdienstleistern in der EU haben nur vier einen operativen oder rechtlichen Sitz in der EU. In Zeiten geopolitischer Spannungen dienen diese Dienstleister zunehmend als politisches Druckmittel. Beispiele dafür sind der Internationale Strafgerichtshof (IStGH) und die Entscheidung des dänischen Digitalministeriums, ab 2026 auf Office-Produkte zu verzichten und stattdessen Linux und LibreOffice einzusetzen, um das Risiko potenzieller Repressionen zu begrenzen.

Das Inkrafttreten des Digital Operational Resilience Acts (DORA) ist somit eine logische Reaktion auf diese wachsende Bedrohungslage, die hohe Abhängigkeit (Vendor Lock-In), die starke Vernetzung in der Finanzbranche und die damit einhergehen Konzentrationsrisiken.

Den DORA-Anforderungen gerecht werden

Schon vor DORA waren Finanzunternehmen verpflichtet, das Third Party Risk Management (TPRM) und Verfügbarkeitsanforderungen in ihren Verträgen und Notfallplänen zu berücksichtigen. Mit den DORA-Anforderungen wird der Anwendungsbereich jedoch deutlich ausgeweitet: Die Verordnung stellt strengere und detailliertere Bestimmungen an die Steuerung und Überwachung von IKT-Drittdienstleistern auf. Zudem werden erstmals auch die IKT-Drittdienstleister selbst direkt in die Pflicht genommen.

Zu den zentralen Neuerungen zählen insbesondere die verpflichtende Klassifizierung von IKT-Drittdienstleistungen sowie die Identifikation kritischer oder wichtiger Funktionen („kwF“). Informationsregister müssen eingerichtet werden, die die gesamte Lieferkette einschließlich aller Unterauftragnehmer abbilden. Darüber hinaus wurde das bestehende Modell durch neue strategische Elemente im Rahmen des TPRM (Third‑Party Risk Management) ergänzt, die Anforderungen an die Vertragsgestaltung deutlich verschärft und die Exit-Planung einer umfassenden Überarbeitung unterzogen. Im Folgenden werden wichtige Aspekte des TPRM im Zusammenhang mit dem Business Continuity Management (BCM) dargestellt.

Vor Vertragsabschluss mit einem IKT-Drittdienstleister schreibt DORA eine initiale Risikoanalyse vor. Erste Hinweise auf potenzielle Kontinuitätsrisiken im Zusammenhang mit dem Drittbezug und eine mögliche BCM-Relevanz liefern die Schutzbedarfsfeststellung (SBF) sowie die Business-Impact-Analyse (BIA). Finanzunternehmen müssen außerdem die Abhängigkeit vom jeweiligen IKT-Drittdienstleister, Risiken aus der Vertragsbeziehung sowie relevante geopolitische Risiken umfassend bewerten. Hohe Verfügbarkeitsanforderungen und der Einfluss des IKT-Drittdienstleisters auf kwF sind zentrale Indikatoren für die Einstufung und Klassifizierung.

Ein weiterer zentraler Prozessschritt ist die strukturierte Auswahl geeigneter IKT-Drittdienstleister im Rahmen einer erweiterten Due Diligence. Anhand festgelegter Anforderungen werden jene IKT-Drittdienstleister identifiziert, die am besten für die Erbringung der jeweiligen Leistung geeignet sind. Die Informationen der IKT-Drittdienstleister ermöglichen eine risikoorientierte Bewertung und einen Anbietervergleich. Die anschließende Analyse der Dienstleisterrisiken prüft, wie die getroffenen Gegenmaßnahmen zur Risikominderung beitragen und welche Restrisiken verbleiben. Die Ergebnisse der Due Diligence sollten durch eine abgestimmte Maßnahmenplanung im Vertrag verankert und an das übergreifende Risikomanagement weitergeleitet werden, um die identifizierten Risiken gezielt zu steuern.

Ist der IKT-Drittdienstleister für das BCM relevant, müssen weitere spezifische und BCM-Anforderungen vertraglich festgelegt werden. Diese richten sich sowohl nach der zugewiesenen DORA-Kategorie des Dienstleisters als auch nach der Kritikalität des Leistungsumfangs.

Mit DORA werden auch die festen Vertragsbestandteile umfassend ausgeweitet und konkretisiert. Insbesondere im Bereich Verfügbarkeit sind folgende Punkte wichtig:

- Laufender Vertrag bzw. Betrieb

- Gewährleistung der Verfügbarkeit in Bezug auf den Datenschutz

- Sicherstellung des Zugangs zu Daten (z. B. bei Insolvenz)

- Wiederherstellung und Rückgabe der Daten in einem leicht zugänglichen Format

- Teilnahme an Schulungs- und Sensibilisierungsmaßnahmen zur IKT-Sicherheit und Resilienz

- Kontroll- und Prüfmaßnahmen im BCM

- IKT-Vorfallmanagement

- Regelungen zum Meldeverfahren und zur Kooperation bei IKT-Vorfällen, ohne zusätzliche Kosten

- Kündigungsrechte und -fristen sowie Gütekriterien

- Monitoring von Verstößen oder Schwächen des IKT-Drittdienstleisters bezüglich der Datenverfügbarkeit (KPIs und Kontrollmaßnahmen)

- Zusätzliche Anforderungen an kritische oder wichtige Funktionen

- Implementierung und das Testen von Notfallplänen

- Definition von Ausstiegsstrategien zur Sicherstellung des Geschäftsbetriebs

Innerhalb des IKT-Geschäftsfortführungsmanagements müssen sowohl Finanzunternehmen als auch IKT-Drittdienstleister über BCM-Strukturen und -Verfahren verfügen, welche aufeinander abgestimmt sein müssen. Im Cloud-Umfeld muss beispielsweise geregelt werden, wie der Zugriff auf unternehmenseigene Daten weiterhin möglich bleibt, falls der Anbieter seine Dienstleistungen einschränkt oder einstellt – etwa durch den Einsatz lokaler Datensicherungen. Weitere Informationen zur BCM- und ITSCM-Planung in der Cloud finden Sie im Artikel BCM in die Cloud weitergedacht. – Ein kurzer Überblick.

Darüber hinaus ist regelmäßiges Üben und Testen Pflichtprogramm. IKT-Drittdienstleister, die kwF unterstützen, müssen dafür eigene Übungs- und Testkonzepte entwickeln und deren Umsetzung nachweisen können. Zusätzlich sind gemeinsam koordinierte Test- und Übungsverfahren nach den DORA-Kriterien, zum Beispiel bei der Auswahl von Szenarien, abzustimmen und vertraglich festzuhalten. Werden die definierten Anforderungen, wie etwa Schwellwerte von KPIs, nicht erfüllt, sind gezielte Verbesserungsmaßnahmen gemeinsam mit dem IKT-Drittdienstleister zu vereinbaren und umzusetzen.

Für IKT-Drittdienstleistungen, die kwF unterstützen, sind für den Fall einer geplanten oder ungeplanten Beendigung geeignete Handlungsoptionen in Form von Exit-Strategien bzw. Exit-Plänen festzulegen und zu testen, um die Kontinuität zu gewährleisten. Mögliche Handlungsoptionen sind beispielweise:

- Verlagerung auf einen alternativen Anbieter: Die ausgelagerten Dienste oder Prozesse werden zu einem anderen Dienstleister übertragen.

- Rückführung in das Unternehmen: Die ausgelagerten Prozesse oder Services werden intern wieder eingegliedert (Insourcing).

- Keine Umsetzungsoption: Ist eine alternative Übertragung oder eine Wiedereingliederung nicht möglich, muss das verbleibende Risiko bewertet werden.

Für die Beurteilung der Rahmenbedingungen des Exits sind insbesondere folgende Aspekte relevant:

- Schwachstellen des IKT-Drittdienstleisters und Kontinuitätsrisiken

- Geopolitische Risiken

- Betroffene Prozesse und Ressourcen und deren geforderten Wiederanlaufzeiten

- Vertragliche Vereinbarungen zum Exit

- Potenzielle und vorhandene Reserve-Dienstleister

- Technische und organisatorische Maßnahmen und Voraussetzungen

- Detaillierte Angaben zu Aufgaben, Rollen und Zeithorizonten

Eine Neu- oder Nachverhandlung der Verträge ist angesichts der DORA-Anforderungen zwar mit erheblichem Aufwand verbunden, aber notwendig, um DORA-Compliance und Resilienz zu erreichen. Besonders die Einhaltung von Meldefristen, die erweiterten Prüf- und Auditrechte sowie verschärfte Sicherheitsanforderungen stellen zentrale Herausforderungen für Finanzunternehmen dar. Auch wenn der Aufwand anfangs hoch ist, werden sich mittelfristig voraussichtlich alle IKT-Drittdienstleister im Finanzmarkt darauf einstellen und entsprechende Nachweise erbringen, sodass künftiger Verhandlungsaufwand sinken dürfte.

„Vertrauen ist gut. Kontrolle ist besser.“

Ein über Jahre gewachsenes Vertrauensverhältnis ist ein wesentliches Qualitätsmerkmal für eine stabile Dienstleisterbeziehung und einen sicheren Betrieb – sowohl im Alltag als auch bei Störungen. Wird es jedoch hektisch, etwa bei einem IKT-Vorfall oder wenn die Dienstleistungsqualität nachlässt, sind klar definierte Verträge sowie abgestimmte Verfahren und Prozesse unverzichtbar.

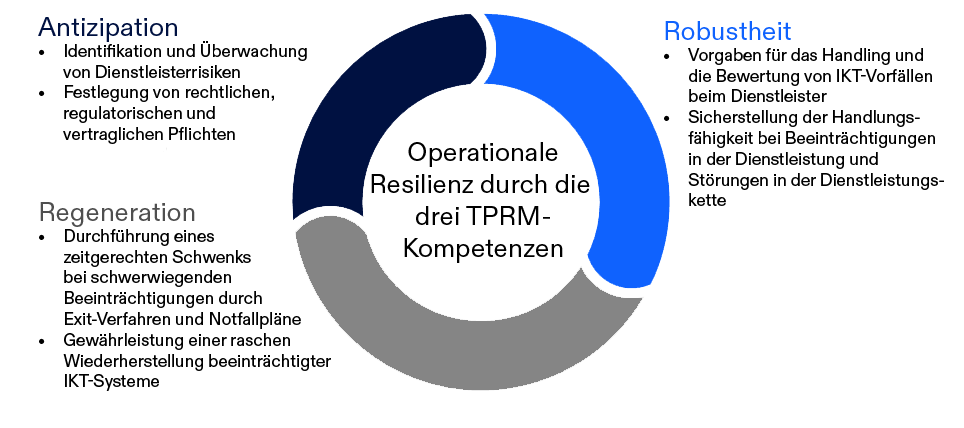

Das TPRM trägt entscheidend zur operationalen Resilienz bei, insbesondere durch die Kernkompetenzen Antizipation, Robustheit und Regeneration. Es schafft durch feste Strukturen, klare Rollen und definierte Prozesse die Grundlage für eine frühzeitige Identifikation und das Management von Risiken im Zusammenhang mit IKT-Drittdienstleistungen. Die transparente Einbindung gesetzlicher Anforderungen in die Verträge sowie regelmäßige Sorgfaltsprüfungen erhöhen die Prognosesicherheit gegenüber potenziellen Gefahren. Klare Vorgaben und Meldeprozesse für IKT-Vorfälle stärken zusätzlich die Widerstandsfähigkeit des Unternehmens und ermöglichen ein effektives Reagieren auf Störungen. Nicht zuletzt stellt das TPRM durch die Pflicht zur Vorhaltung getesteter Notfallpläne und Exit-Strategien sicher, dass im Ernstfall ein schneller Anbieterwechsel möglich ist bzw. betroffene IKT-Dienstleistungen rasch wiederhergestellt werden können. Die Kombination dieser Kompetenzen lässt sich wie folgt darstellen:

Mit DORA ziehen die Anforderungen und der Aufwand in der Steuerung von IKT-Drittdienstleistern spürbar an. Neben der fortlaufenden Risikoidentifikation und -bewertung sind auch der angemessene Transfer sowie die präzise Verhandlung der Anforderungen im Vertrag anspruchsvoller geworden. Die reine Prüfung von Zertifikaten reicht dem Regulator als Steuerungsmaßnahme nicht mehr aus. Gefragt sind stattdessen innovative Lösungen, etwa die Kombination aus Audits und gezielten Kontrollmaßnahmen, um den neuen Steuerungsanforderungen gerecht zu werden. Gerade für große Finanzunternehmen mit vielen Dienstleisterbeziehungen ist es notwendig, den gestiegenen Aufwand durch eine geeignete TPRM-Aufbau- und -Ablauforganisation, idealerweise mit Toolunterstützung, zu bewältigen.

Zudem gilt es: BCM deckt nur einen Teilbereich im TPRM ab. Ebenso wichtig sind Aspekte wie Informationssicherheit, Datenschutz und das allgemeine Risikomanagement entlang der gesamten Lieferkette.

Fazit und Ausblick

Die Auslagerung von Prozessen schreitet in der Finanzbranche weiter voran und erhöht die Abhängigkeit von externen Dienstleistern. In einem dynamischen Dienstleistermarkt, der von zunehmenden Bedrohungen, geopolitischen Unsicherheiten und strengeren Vorgaben wie DORA geprägt ist, gewinnen effektive Steuerungselemente im TPRM massiv an Bedeutung. Nur wer Kontinuitätsrisiken frühzeitig erkennt, Anforderungen konsequent in Verträge überführt und innovative, möglichst automatisierte Steuerungslösungen einsetzt, sichert die Kontrolle und die operationale Resilienz seines Unternehmens.

Wie gehen Sie in Ihrer Organisation bei der Identifikation und Klassifizierung kritischer IKT-Drittdienstleister vor? Welche Steuerungselemente und Kontrollmaßnahmen setzen Sie ein, um Dienstleisterrisiken zu managen?

Sprechen Sie uns gerne an – gemeinsam entwickeln wir zukunftssichere Lösungen, die Ihre Compliance und Resilienz nachhaltig stärken.